美股

,

資安股

,

零信任架構

美股

,

資安股

,

零信任架構

零信任架構趨勢無法擋,這 5 檔新興資安股正高速成長

隨著雲端興盛和遠距辦公人數增加,衍生出許多的資安漏洞,為了解決傳統資安架構無法招架的問題,業界開始往零信任架構發展,以建立更完整的資安系統。

隨著科技、網路越來越發達,資安問題也日趨重要,若是一個企業遭受到網路攻擊,導致系統中斷、信譽受損、修復費用等失可能非常龐大,根據知名隱私暨資安管理研究機構 Ponemon Institute 的調查,全球企業資料外洩的平均成本為 424 萬美元,而且最糟糕的情況是將使企業直接失去競爭力。

根據思科(Cisco)去(2022)年發布的《安全成果研究》,有 55% 的受訪企業表示在過去兩年,營運都曾受過網路安全事故的影響。

另外,近期瑞士最大的保險公司—蘇黎世保險(Zurich)執行長也表示,若是網路安全事故越來越頻繁,該公司將考慮未來不再將網路安全事故納入保險範疇中,以上都顯示出升級資安系統已是各家企業的必要任務。

傳統資安對內部一律信任,新興資安採零信任架構

以往傳統的資安架構是基於界定邊界來進行防護,也就是企業內部的資源和系統都是可信任的,而外部則不可信任。

但其實根據網路安全研究機構 Cybersecurity Insider 調查 472 家企業顯示,有高達 90% 對於內部網路安全感到不安。

加上,隨著現今企業網路架構的複雜度逐漸提升,以及疫情後遠距辦公開始興盛,帶來許多有別於以往的轉變,像是一個員工可能在任何地方、利用多種自攜裝置(BYOD)來存取公司的重要資料,雲端和地端系統也更加多樣化,這些都使得傳統的邊界越來越不明確,企業也更容易受到網路攻擊。

因此衍生出了新興的資安架構—零信任架構(Zero Trust Architecture,ZTA),零信任並非完全不相信所有實體(包括使用者、應用程式、服務、裝置),而是打破傳統邊界的分類方式,不再擁有任何預設立場,例如企業內部就一定採取信任。而是秉持著「永不信任、始終驗證」的信念,來更完整保護企業網路安全。

零信任主要有 3 大領域,不同公司提供不同服務

零信任架構並非單一架構或服務,而是一套工作流程和執行計劃,以下為零信任解決方案中主要的 3 大領域:

1. 身分識別與存取管理(Identity Access Manage-ment,IAM):根據全球最具權威的 IT 研究與顧問諮詢公司 Gartner 的定義,IAM 為一個準則,使正確的實體有合理的理由,在正確的時間得到對的資源,對於許多公司來說是在網路安全中最不可或缺的一環。

IAM 利用集中式的管理,確保使用者在任何地方都得到一致的身分識別體驗,並省去不同系統間身分驗證的複雜度,其中最重要的功能包括多重要素驗證(MFA)和單點登入(SSO)。

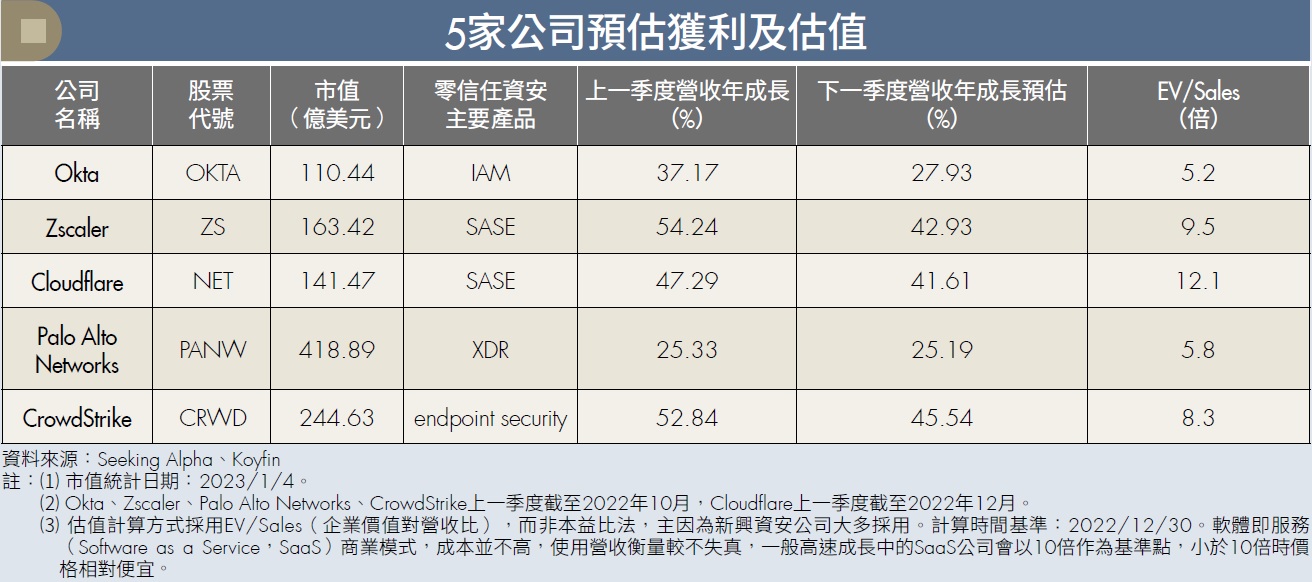

在這領域的技術領先者為美國資安服務商 Okta(美股代號 OKTA),是首家開發單點登入技術的公司,集中多達 6,500 款雲端應用程式,成為其龐大的護城河,同時也逐步拓展安全存取服務邊緣(SASE)領域。

但 2022 年以來,Okta 面對了一系列的網路攻擊事件,使得許多客戶開始審視使用 Okta 服務的安全性,Okta 該如何贏回客戶信任成為其課題之一。

2. 安全存取服務邊緣(Secure Access Service Edge,SASE):傳統的網路架構 WAN( Wide Area Network),只侷限於企業內部,包括其分支機構、資料中心等,但現今企業在多雲的環境下,WAN 已無法負荷雲端所帶來的龐大流量,因此企業開始轉向採用 SD‒WAN(Software Defined WAN),改以軟體來定義資安的部署。

而 SASE 正是基於 SD‒WAN,提供使用者最接近的入網點(Point of Presence,PoP,通常以資料中心形式出現),進入到 SASE 架構中,使得所有裝置和連線受到一定的保護,PoP 的距離越近,所產生的訊號傳遞耗損越小,連線保護力越高,因此 PoP 的數量是衡量 SASE 服務公司重要的關鍵績效指標(KPI,Key Performance Index)。

SASE 領域的領先者為美國雲端運算安全公司 Zscaler(美股代號 ZS),在全球擁有超過 150 個資料中心,並提供良好的內外部訪問監測系統。

但近期 Okta 和美國網路安全公司 Cloudflare(美股代號 NET)等其他零信任領域的公司也開始拓展 SASE 業務,目前 Zscaler 仍專注於 SASE 領域,隨著產業發展逐漸收斂的態勢,該公司受到的威脅將隨之增加。

3. 端點安全(Endpoint Security):針對端點的防護分為事前和事後,事前是利用防毒軟體來防止惡意軟體入侵,但僅針對不信任的應用程式偵測和阻擋惡意行為,事後則是使用端點偵測與回應(Endpoint Detection and Response,EDR),除了偵測病毒和修補漏洞外,還會記錄和儲存所有在端點的行為,並分析資料提升偵測功能,以找出潛在威脅。

根據美國網路資安大廠 Fortinet(美股代號 FTNT)的調查,防毒軟體的滲透率已達 95%,EDR 則約 20%,還有很大的成長空間。此外,美國網路資安公司 Palo Alto Networks(美股代號 PANW)於 2018 年提出延展偵測與回應(eXtended Detection and Response,XDR)這個新名詞,是結合 EDR 和資安事件管理系統(SIEM)的能力,提供一站式的資安服務,也成為了資安領域的趨勢之一。

目前有許多的 EDR 公司正逐漸擴展 SIEM 能力,以進入 XDR 的領域中,EDR 的龍頭是美國電腦安全技術公司 CrowdStrike(美股代號 CRWD),該公司也正往 XDR 邁進。

根據市場研究公司 IDC(國際數據資訊)在 2021 年的統計,CrowdStrike 在端點安全市占率最高,為 12.6%,其次為微軟(Microsoft),為 11.2%。

CrowdStrike 基於市場地位和技術的領先,為其創造在 XDR 領域發展的優勢。

從上述可以發現,通常一間零信任資安公司並不會提供全部功能,各家公司皆有擅長的領域,但近年來競爭激烈,併購在零信任產業中也成為家常便飯,未來功能齊全的公司,優勢將會越來越明顯。

提醒投資人,新興資安公司的估值幾乎都被推升到很高,若是未來增速有所放緩,股價壓力會擴大。

本文精采內容來自2023年2月號《Money錢》,掌握最新投資理財資訊,請鎖定 2023年4月號《Money錢》

(圖:shutterstock,僅為示意 / 本文內容純屬參考,並非投資建議,投資前請謹慎為上)

理財工具推薦